Fundamentos de Azure | AZ-900

Componentes básicos de la arquitectura de Azure

Cuando hablamos de arquitectura nos referimos a organización física de Azure: centros de datos, zonas de disponibilidad y regiones; y también sobre la estructura organizativa de Azure: recursos y grupos de recursos, suscripciones y grupos de administración.

- Regiones de Azure, pares de regiones y regiones soberanas

- Zonas de disponibilidad

- Centros de datos de Azure

- Recursos y grupos de recursos de Azure

- Subscripciones

- Grupos de administración

- La jerarquía de grupos de recursos, suscripciones y grupos de administración

Regiones de Azure, pares de regiones y regiones soberanas

Una región: es un área geográfica del planeta que contiene uno o varios centros de datos conectados mediante una red de baja latencia. Al crear un recurso en Azure nos pide que asignemos una región. Hay recursos que no requieren que seleccione una región concreta, como Azure Active Directory, Azure Traffic Manager o Azure DNS.

No todos los servicios o características están disponible en todas las regiones.

Pares de regiones: La mayoría de las regiones de Azure se emparejan con otra región de la misma zona geográfica y se copian entre sí. Si se produjera una interrupción de Azure, se da prioridad a una región de cada par para asegurarse de que al menos una se restaure lo más rápido posible para las aplicaciones hospedadas en ese par de regiones. Y los datos siguen residiendo en la misma zona geográfica que su pareja (con alguna excepción) con fines de jurisdicción fiscal y de aplicación de la ley.

Estos pares de regiones están directamente conectadas y lo suficientemente lejos como para estar aisladas contra desastres regionales, podemos usarlas para proporcionar redundancia de datos y servicios de confianza.

No todos los servicios de Azure replican automáticamente los datos ni se replican automáticamente desde una región con errores para la replicación cruzada en otra región habilitada. En estos casos, el cliente debe configurar la replicación y la recuperación.

Las regiones soberanas: son instancias de Azure que están aisladas de la instancia principal de Azure con fines legales o de cumplimiento. Entre las regiones soberanas de Azure se incluyen una en EE.UU y otra en China.

Zonas de disponibilidad

Las zonas de disponibilidad son centros de datos separados físicamente dentro de una región de Azure y consta de uno o varios centros de datos equipados con alimentación, refrigeración y redes independientes. Esto permite tener un límite de aislamiento y si una zona deja de funcionar, la otra continúa trabajando. Están conectadas entre sí mediante fibra óptica de alta velocidad privadas.

No todas las regiones permiten zonas de disponibilidad y para garantizar la resistencia, se configuran un mínimo de tres zonas de disponibilidad independientes en todas las regiones habilitadas.

Podemos usar zonas de disponibilidad para ejecutar aplicaciones críticas y conseguir una alta disponibilidad en la arquitectura de nuestras aplicaciones si colocamos los recursos de proceso, almacenamiento, red y datos dentro de una zona y los replicamos en otras. Teniendo en cuenta que la duplicación de los servicios y la transferencia de datos entre zonas de disponibilidad podrían suponer un costo.

Las zonas de disponibilidad son principalmente para las máquinas virtuales, los discos administrados, los equilibradores de carga y las bases de datos SQL.

Los servicios de Azure que admiten zonas de disponibilidad se dividen en tres categorías:

- Servicios de zona: ancle el recurso a una zona específica (por ejemplo, máquinas virtuales, discos administrados, direcciones IP).

- Servicios de redundancia de zona: la plataforma se replica automáticamente entre zonas (por ejemplo, almacenamiento con redundancia de zona, SQL Database).

- Servicios no regionales: los servicios siempre están disponibles en las ubicaciones geográficas de Azure y son resistentes a las interrupciones de toda la zona, así como a las de toda la región.

Centros de datos de Azure

Los centros de datos son instalaciones con recursos organizados en bastidores, con potencia dedicada, refrigeración e infraestructura de red.

Azure tiene centros de datos en todo el mundo y se agrupan en regiones de Azure o Azure Availability Zones. El sitio de infraestructura global nos permite explorar la infraestructura física de Azure.

Recursos y grupos de recursos de Azure

Los recursos son todo lo que creemos, aprovisionemos, implementemos, etc.

Los grupos de recursos son simplemente agrupaciones de uno o múltiples recursos pero un recurso solo puede pertenecer a un grupo. Los recursos se pueden cambiar de grupos. Y un grupo de recursos no se puede anidar dentro de otros grupos de recursos.

Al aplicar una acción a un grupo de recursos, se aplicará a todos los recursos que contiene.

Al igual que los grupos de recursos son una manera de organizar lógicamente los recursos, las suscripciones permiten organizar lógicamente los grupos de recursos y facilitar la facturación.

Azure Resource Manager es el servicio de implementación y administración para Azure. Proporciona una capa de administración que nos permite crear, actualizar y eliminar recursos de la cuenta de Azure. Puede usar características de administración como el control de acceso, los bloqueos y las etiquetas para proteger y organizar los recursos después de la implementación.

Cuando un usuario envía una solicitud de cualquiera de las herramientas, las API o los SDK de Azure, Resource Manager recibe la solicitud. Autentica y autoriza la solicitud. Resource Manager envía la solicitud al servicio de Azure, que lleva a cabo la acción solicitada. Dado que todas las solicitudes se controlan mediante la misma API, verá resultados y funcionalidades coherentes en todas las distintas herramientas.

Todas las funcionalidades que están disponibles en Azure Portal también lo están a través de PowerShell, la CLI de Azure, las API REST y los SDK de cliente.

Con Resource Manager podemos:

- Administrar la infraestructura mediante plantillas declarativas en lugar de scripts. Una plantilla de Resource Manager es un archivo JSON que define lo que quiere implementar en Azure.

- Implementar, administrar y supervisar todos los recursos de la solución en grupo, en lugar de controlarlos individualmente.

- Vuelva a implementar la solución a lo largo del ciclo de vida de desarrollo y tenga la seguridad de que los recursos se implementan en un estado coherente.

- Definir las dependencias entre recursos de modo que se implementen en el orden correcto.

- Aplique control de acceso a todos los servicios, puesto que RBAC se integra de forma nativa en la plataforma de administración.

- Aplicar etiquetas a los recursos para organizar de manera lógica todos los recursos de la suscripción.

- Comprenda la facturación de la organización viendo los costos de un grupo de recursos que comparten la misma etiqueta.

learn.microsoft.com: Azure Resource Manager, Azure Resource Explorer

Subscripciones

Las suscripciones son una unidad de administración, facturación y escala.

Para crear y usar los servicios de Azure, necesitamos una suscripción y una cuenta de Azure. Las suscripciones nos permiten comenzar a pagar por los servicios de Azure que necesitamos y a los que no podemos acceder con una cuenta gratuita.

Una cuenta puede tener varias suscripciones, pero solo es obligatorio tener una. En una cuenta de varias suscripciones, podemos usarlas para:

- Configurar diferentes modelos de facturación. Azure genera facturas e informes de facturación independientes para cada suscripción, de modo que pueda organizar y administrar los costos.

- Aplicar diferentes directivas de administración de acceso. Azure aplica las directivas de administración de acceso en el nivel de suscripción.

- Configurar entornos independientes para el desarrollo y las pruebas, para seguridad o para aislar los datos por motivos de cumplimiento.

Espacio aislado: esto nos permite crear una suscripción temporal que se agrega a la cuenta de Azure. Esta suscripción temporal nos permite crear recursos de Azure para la duración de un módulo de Learn.

Grupos de administración

Los grupos de administración de Azure proporcionan un ámbito de gobernanza por encima de las suscripciones. Si se organizan las suscripciones en grupos de administración, las condiciones de gobernanza que se apliquen se transmitirán en cascada por herencia a todas las suscripciones asociadas.

Las suscripciones se organizan en contenedores llamados grupos de administración y las condiciones de gobernanza se aplican a los grupos de administración.

Por ejemplo, puede aplicar directivas a un grupo de administración que limite las regiones disponibles para la creación de máquinas virtuales.

learn.microsoft.com: Grupos de administración

La jerarquía de grupos de recursos, suscripciones y grupos de administración

Los recursos se organizan en grupos de recursos y los grupos de recursos se organizan en suscripciones.

Los grupos de administración de Azure proporcionan un nivel de ámbito por encima de las suscripciones. Las suscripciones se organizan en contenedores llamados grupos de administración, a los que se aplican condiciones de gobernanza.

Todas las suscripciones de un grupo de administración heredan automáticamente las condiciones que tenga aplicadas, de la misma manera que los grupos de recursos heredan la configuración de las suscripciones y los recursos heredan de los grupos de recursos.

- Se admiten 10.000 grupos de administración en un único directorio.

- Un árbol de grupo de administración puede admitir hasta seis niveles de profundidad. Este límite no incluye el nivel raíz ni el nivel de suscripción.

- Cada grupo de administración y suscripción solo puede admitir un elemento primario

Servicios informáticos y de red de Azure

- Comparar instancias de contenedores, máquinas virtuales (VMs) y funciones

- Opciones de máquinas virtuales (Azure Virtual Machines, Azure Virtual Machine Scale Sets, availability sets, y Azure Virtual Desktop)

- Recursos necesarios para las máquinas virtuales

- Opciones de alojamiento de aplicaciones (Azure App Service, Azure Container Instances y Azure Functions)

- Redes virtuales de Azure (Azure Virtual Networks, Azure virtual subnets, peering, Azure DNS, y Azure ExpressRoute)

- Redes virtuales privadas de Azure (Azure VPN Gateway)

- Punto de conexiones públicos y privados

Comparar contenedores, máquinas virtuales y funciones

Las máquinas virtuales de Azure (VMs) son un tipo de servicio en la nube que permite a los usuarios desplegar y ejecutar sistemas operativos y aplicaciones en la nube. Las VMs proporcionan a los usuarios un conjunto de recursos de hardware virtuales, incluyendo CPU, memoria y almacenamiento, que se pueden utilizar para ejecutar aplicaciones y servicios.

Los contenedores de instancias de Azure (ACI) son un tipo de servicio en la nube que permite a los usuarios desplegar y ejecutar contenedores Docker en la nube. Los contenedores son una forma ligera y portable de empaquetar y distribuir aplicaciones y servicios, y ACI facilita su despliegue y gestión en la nube.

Azure Functions es un servicio de computación sin servidor que permite a los usuarios ejecutar pequeñas piezas de código independientes en la nube. Las funciones se activan por eventos, como la subida de un archivo de almacenamiento por parte de un usuario, y se ejecutan automáticamente en la infraestructura del proveedor de la nube. Las funciones están diseñadas para ser ligeras y fáciles de usar, y se pueden utilizar para construir y ejecutar una amplia gama de aplicaciones y servicios.

Cuándo se recomienda usar una u otra opción:

- Las máquinas virtuales de Azure (VMs) son una buena opción cuando necesita un sistema operativo completo o cuando tiene aplicaciones que requieren un entorno de tiempo de ejecución o ambiente específico. Las VMs proporcionan un alto grado de flexibilidad y se pueden utilizar para ejecutar una amplia gama de aplicaciones y servicios.

- Los contenedores de instancias de Azure (ACI) son una buena opción cuando tiene aplicaciones o servicios que están empaquetados como contenedores Docker y desea ejecutarlos en la nube. ACI es una forma rápida y sencilla de desplegar y ejecutar contenedores en la nube, y es adecuado para aplicaciones diseñadas para ejecutarse en contenedores.

- Las funciones de Azure son una buena opción cuando necesita ejecutar pequeñas piezas de código independientes en respuesta a eventos específicos. Las funciones están diseñadas para ser ligeras y fáciles de usar, y son adecuadas para tareas como el procesamiento de datos, la integración con otros servicios y la implementación de APIs sencillas.

En última instancia, la elección entre las VMs de Azure, ACI y Functions dependerá de los requisitos específicos de su aplicación o servicio. Algunos factores a considerar incluyen el nivel de control y personalización que necesita, el entorno de tiempo de ejecución o ambiente que requiere su aplicación y la escala y complejidad de su carga de trabajo.

Máquinas virtuales

Una máquina virtual (VM) no es diferente a cualquier otro equipo físico, como un portátil, un smartphone o un servidor. Tienes una CPU, memoria, discos para almacenar los archivos y puede conectarse a Internet si es necesario. Mientras los componentes de tu PC (denominados hardware) son físicos y tangibles, las VM suelen considerarse equipos virtuales o equipos definidos por software dentro de servidores físicos, donde solo existen como código.

¿Cómo funciona una máquina virtual?

La virtualización es el proceso de crear una versión basada en software o «virtual» de un equipo, con cantidades dedicadas de CPU, memoria y almacenamiento que se «toman prestadas» de un equipo host físico, como un servidor en el centro de datos de un proveedor de nube. Una máquina virtual es un archivo de PC, que suele denominarse imagen, que se comporta igual que un equipo real. La máquina virtual está en una partición separada del resto del sistema, lo que significa que el software que se encuentra dentro de una VM no puede interferir con el sistema operativo principal del equipo host físico.

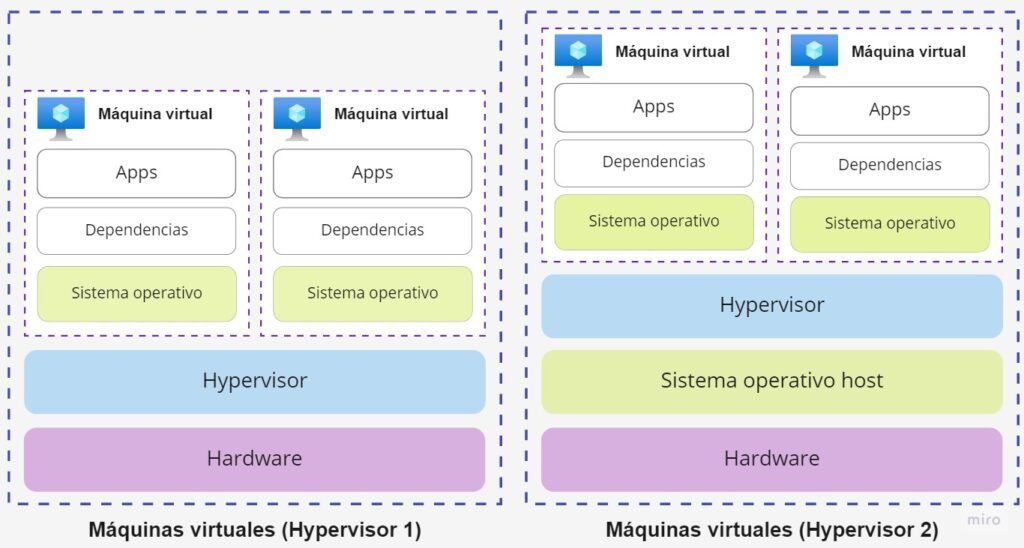

Un software denominado hipervisor, o administrador de máquinas virtuales, permite ejecutar varias máquinas virtuales a la vez en un mismo equipo host físico. Un hipervisor es el software que integra el hardware físico y el «hardware» virtual de las VM. El hipervisor se asegura de que cada VM obtenga los recursos que necesita del servidor físico de forma ordenada y oportuna. Existen dos tipos de hipervisores, los hipervisor de tipo 1 que se ejecutan directamente en el equipo host (el hardware) y hipervisor de tipo 2 que se ejecutan como una capa de software sobre un sistema operativo.

Cada máquina virtual ejecuta su propio sistema operativo invitado único, lo que le permite tener un grupo de máquinas virtuales juntas, cada una con su propio sistema operativo único. Cada máquina virtual lleva su propia pila de hardware virtualizado que se compone de adaptadores de red, almacenamiento, aplicaciones, archivos binarios, bibliotecas y su propia CPU.

¿Para qué se usan las máquinas virtuales?

Estas son algunas formas de usar las máquinas virtuales:

- Compilar e implementar aplicaciones en la nube.

- Probar un nuevo sistema operativo (SO), incluidas las versiones beta.

- Poner en marcha un nuevo entorno para que les resulte más sencillo y rápido a los desarrolladores ejecutar escenarios de desarrollo y pruebas.

- Crear copias de seguridad del sistema operativo existente.

- Acceder a datos infectados por virus o ejecutar una versión anterior de una aplicación con la instalación de un sistema operativo anterior.

- Ejecutar software o aplicaciones en sistemas operativos para los que no se habían diseñado inicialmente.

- Al ampliar el centro de datos a la nube.

- Durante la recuperación ante desastres, si se produce un error, podemos crear máquinas virtuales que se ejecuten en Azure y, después, podemos apagarlas cuando no sean necesarias.

¿Qué ventajas tiene el uso de una máquina virtual?

Al ejecutarse como equipos individuales con aplicaciones y sistemas operativos individuales, las máquinas virtuales tienen la ventaja de que permanecen completamente independientes entre sí y respecto al equipo host físico.

Esto permite ejecutar máquinas virtuales Linux, por ejemplo, en un sistema operativo Windows o ejecutar una versión anterior de Windows en el sistema operativo Windows más actual.

Además, dado que las máquinas virtuales son independientes entre sí, también son extremadamente portátiles. Puedes mover una VM de un hipervisor a otro que esté en una máquina completamente diferente casi de forma inmediata.

Debido a su flexibilidad y portabilidad, las máquinas virtuales ofrecen muchas ventajas, como las siguientes:

- Ahorro de costes: la ejecución de varios entornos virtuales en una única infraestructura aumenta los beneficios, ya que reduce la necesidad de mantener tantos servidores y los costes de mantenimiento y electricidad.

- Agilidad y velocidad: la puesta en marcha de una máquina virtual es relativamente fácil y rápida. La virtualización hace que el proceso de ejecución de escenarios de desarrollo y pruebas sea mucho más rápido.

- Tiempo de inactividad reducido: las máquinas virtuales son muy portátiles y fáciles de migrar de un hipervisor a otro en un equipo diferente, por lo que son una solución excelente para copias de seguridad, en el caso de que el host deje de funcionar de forma inesperada.

- Escalabilidad: las máquinas virtuales permiten escalar más fácilmente las aplicaciones agregando más servidores virtuales o físicos para distribuir la carga de trabajo entre varias máquinas virtuales. Como resultado, puedes aumentar la disponibilidad y el rendimiento de las aplicaciones.

- Ventajas de seguridad: dado que las máquinas virtuales se ejecutan en varios sistemas operativos, el uso de un sistema operativo invitado en una máquina virtual permite ejecutar aplicaciones de una seguridad dudosa y proteger el sistema operativo host. Las máquinas virtuales también permiten un mejor análisis forense de la seguridad y suelen usarse para estudiar virus informáticos de forma segura, aislándolos para evitar riesgos en el equipo host.

Contenedores

Un paquete de software estándar (conocido como «contenedor») agrupa el código de una aplicación con las bibliotecas y los archivos de configuración asociados, junto con las dependencias necesarias para que la aplicación se ejecute. Esto permite a los desarrolladores y profesionales de TI implementar aplicaciones sin problemas en todos los entornos.

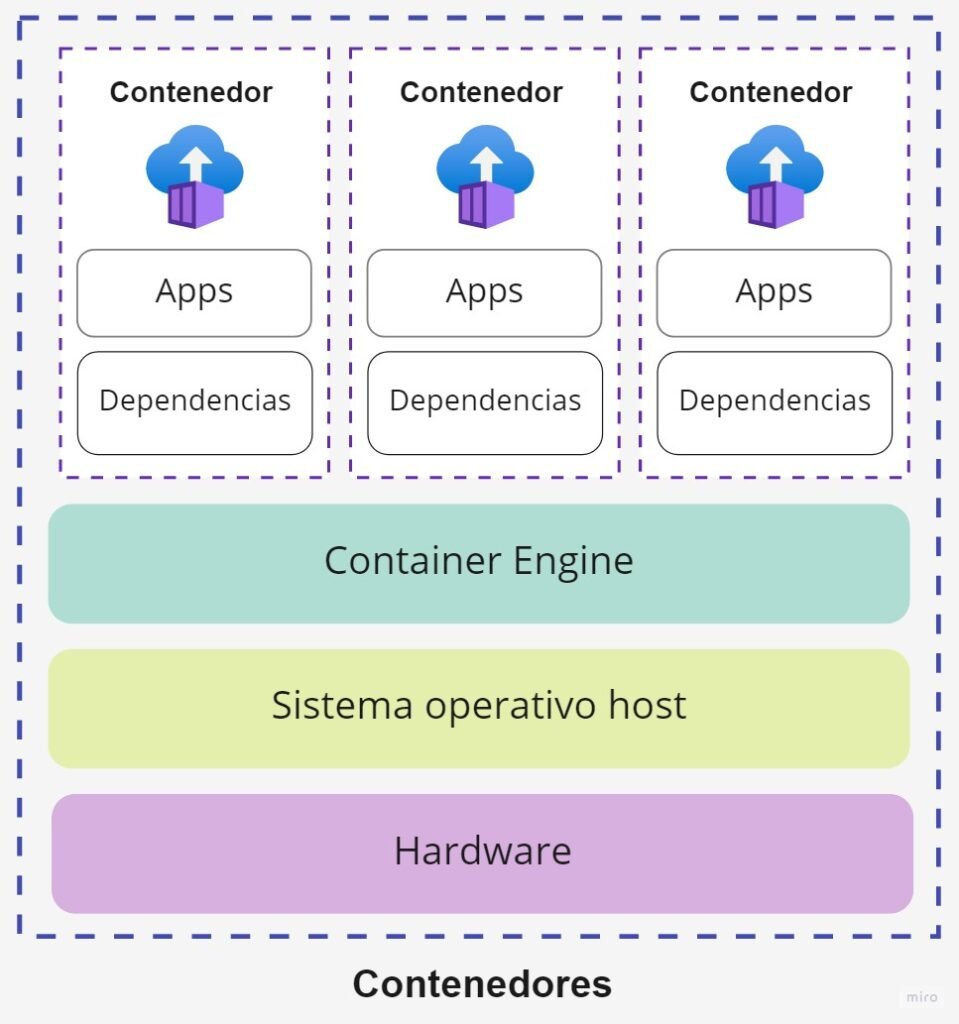

Los contenedores son un entorno de virtualización. Al igual que la ejecución de varias máquinas virtuales en un solo host físico, se pueden ejecutar varios contenedores en un solo host físico o virtual. A diferencia de las máquinas virtuales, no se administra el sistema operativo de un contenedor. Las máquinas virtuales son similares a una instancia de sistema operativo que se puede conectar y administrar. Los contenedores son ligeros y se han diseñado para crearse, escalarse horizontalmente y detenerse de forma dinámica. Es posible crear e implementar máquinas virtuales a medida que aumenta la demanda de aplicaciones, pero los contenedores son un método más ligero y ágil. Los contenedores están diseñados para permitirle responder a petición a los cambios. Con los contenedores puede reiniciar rápidamente en caso de bloqueo o interrupción del hardware. Uno de los motores de contenedor más populares es Docker, que es compatible con Azure.

¿Cómo funciona un contenedor?

Aunque los contenedores son similares a las máquinas virtuales, ya que tienen su propio espacio privado para procesar, ejecutar comandos, montar sistemas de archivos y tener su propia interfaz de red privada y dirección IP; la diferencia significativa entre contenedores y máquinas virtuales es que los contenedores comparten el sistema operativo del host con otros contenedores. Por lo tanto, haciéndolos más ligeros.

Y dado que el sistema operativo se comparte en todos los contenedores, los componentes que deben desarrollarse desde cero son los archivos binarios y las bibliotecas, que se pueden agregar fácilmente mediante una imagen de Docker.

Estos contenedores se asientan sobre un Container Engine (motor Docker), que a su vez se asienta sobre el sistema operativo host. Cada contenedor comparte el kernel del sistema operativo host (kernel es una parte fundamental del sistema operativo que se encarga de conceder el acceso al hardware de forma segura para todo el software que lo solicita) y, por lo general, también los archivos binarios y las bibliotecas.

Mientras que las máquinas virtuales virtualizan una máquina, un contenedor virtualiza un SO para que varias cargas de trabajo puedan ejecutarse en una sola instancia de sistema operativo. Con las máquinas virtuales, el hardware se virtualiza para ejecutar múltiples instancias de SO, lo que ralentiza todo y aumenta gradualmente el costo total de propiedad. Para evitar todo eso, los contenedores aprovechan un sistema operativo, lo que aumenta la velocidad de implementación y la portabilidad al mismo tiempo que reduce los costos.

¿Cuándo usar contenedores?

El problema de que una aplicación no se ejecute correctamente cuando se mueve de un entorno a otro es tan antiguo como el propio desarrollo de software. Estos problemas suelen deberse a diferencias de configuración en los requisitos de las bibliotecas subyacentes y otras dependencias.

Los contenedores solucionan este problema proporcionando una infraestructura ligera e inmutable para el empaquetado y la implementación de aplicaciones. Una aplicación o un servicio, sus dependencias y su configuración se empaquetan como una imagen de contenedor. La aplicación en contenedor se puede probar como una unidad e implementarse como una instancia de imagen de contenedor en el sistema operativo host.

De esta manera, los contenedores permiten a los desarrolladores y profesionales de TI implementar aplicaciones en entornos sin necesidad de realizar ningún cambio o solo con cambios mínimos.

Migración mediante lift-and-shift, una organización puede obtener beneficios importantes al migrar a la nube, pero es posible que no desee reescribir las aplicaciones. El uso de contenedores permite migrar las aplicaciones a la nube sin cambiar el código.

¿Por qué usar contenedores?

- Agilidad: cuando los desarrolladores compilan y empaquetan aplicaciones en contenedores y se las proporcionan al departamento de TI para que las ejecuten en una plataforma normalizada, se reduce el esfuerzo global de implementar las aplicaciones y puede optimizar todo el ciclo de desarrollo y pruebas. Esto aumenta también la colaboración y la eficacia entre los equipos de desarrollo y de operaciones para distribuir las aplicaciones con más rapidez.

- Portabilidad: los contenedores proporcionan un formato normalizado para empaquetar y mantener todos los componentes necesarios para ejecutar la aplicación deseada. Esto resuelve el problema típico de «en mi equipo funciona» y permite la portabilidad entre diversas plataformas de sistema operativo y entre nubes. Cada vez que se implementa un contenedor en cualquier lugar, se ejecuta en un entorno coherente que permanece intacto de una implementación a otra. Ahora dispones de un formato coherente, desde el entorno de desarrollo hasta la producción.

- Escalabilidad rápida: dado que los contenedores no tienen la sobrecarga típica de las máquinas virtuales, incluidas las instancias de sistemas operativos independientes, la misma infraestructura puede admitir muchos más contenedores. La naturaleza ligera de los contenedores significa que pueden iniciarse y detenerse rápidamente, lo que permite escalar y reducir verticalmente los recursos con rapidez.

Comparación de máquinas virtuales con contenedores

Cuando los usuarios piensan en la virtualización, a menudo les viene a la mente las máquinas virtuales (VM). En realidad, la virtualización puede tomar muchas formas y los contenedores son una de ellas. ¿Cuál es la diferencia entre las máquinas virtuales y los contenedores?

A grandes rasgos, las máquinas virtuales virtualizan el hardware subyacente para que se puedan ejecutar varias instancias de sistemas operativos (SO) en el hardware. Cada máquina virtual ejecuta un sistema operativo y tiene acceso a recursos virtualizados que representan el hardware subyacente.

Las máquinas virtuales tienen muchas ventajas. Entre ellas, se incluyen la capacidad de ejecutar diferentes sistemas operativos en el mismo servidor, el uso más eficaz y rentable de los recursos físicos y el aprovisionamiento de servidores más rápido. Por otra parte, cada máquina virtual contiene una imagen de sistema operativo, bibliotecas, aplicaciones, etc., por lo que puede ser bastante grande.

Un contenedor virtualiza el sistema operativo subyacente y hace que la aplicación en contenedor perciba que tiene el sistema operativo (incluidas la CPU, la memoria, el almacenamiento de archivos y las conexiones de red) todo para ella sola. Dado que se abstraen las diferencias en el sistema operativo y la infraestructura subyacentes, siempre que la imagen base sea coherente, el contenedor se puede implementar y ejecutar en cualquier lugar. Para los desarrolladores, esto es sumamente interesante.

Puesto que los contenedores comparten el sistema operativo host, no necesitan arrancar un sistema operativo ni cargar bibliotecas. Esto permite que los contenedores sean mucho más eficientes y ligeros. Las aplicaciones en contenedor se pueden iniciar en segundos y pueden caber muchas más instancias de la aplicación en la máquina en comparación con un escenario de máquina virtual. El enfoque de un sistema operativo compartido tiene la ventaja adicional de reducir la sobrecarga en términos de mantenimiento, como la aplicación de revisiones y actualizaciones.

Aunque los contenedores son portables, están limitados al sistema operativo para el que se han definido. Por ejemplo, un contenedor para Linux no se puede ejecutar en Windows y viceversa.

Algunas comparaciones:

- Las VM proporcionan una capa de abstracción para CPU, memoria y almacenamiento que se puede modificar sin tener que invertir en hardware nuevo, al tiempo que sigue permitiendo que el entorno sea flexible y seguro.

- Con las VMs, el control es todo nuestro. Decidimos el sistema operativo, herramientas y paquetes.

- En VM la aplicación se ejecuta de manera aislada o con las otras aplicaciones que instala en la VM.

- Las VMs tienen algunos inconvenientes, sólo pueden ejecutar un sistema operativo a la vez. Por tanto, si tenemos varias aplicaciones de servidor que requieren entornos de tiempo de ejecución distintos, es posible que también requieran varias máquinas virtuales para ejecutarse correctamente.

- La VM emula un equipo completo, las tareas como iniciar uno o tomar una instantánea son muy lentas y, por lo general, tardan varios minutos.

- Un contenedor agrupa una sola aplicación y sus dependencias, y después la implementa como una unidad en un host de contenedor.

- El host de contenedor proporciona un entorno de ejecución estandarizado, que omite los requisitos de infraestructura y de sistema operativo, lo que permite que la aplicación en contenedor se ejecute en paralelo con otras aplicaciones en contenedor.

- La virtualización a nivel de sistema operativo de los contenedores es un motivo por el cual el enfoque de contenedor es más eficaz que una VM completa. Permite ejecutar varios contenedores livianos en un solo host sin sacrificar el aislamiento que la VM ofrece originalmente. Azure es compatible con distintas variaciones de contenedor, de las cuales, la más popular es Docker.

- A diferencia de las máquinas virtuales, podemos poner en marcha rápidamente los contenedores. Solo debemos esperar que se inicie la aplicación en lugar del sistema operativo y la aplicación.

- Las aplicaciones en contenedor tienden a ser de un tamaño mucho menor.

- Con contenedores el proceso de desarrollo se simplifica, porque el entorno de ejecución para el desarrollo puede ser exactamente igual que el entorno de producción.

- Otra ventaja de los contenedores es que se pueden organizar con la orquestación del clúster de contenedor.

- Puede implementar y administrar fácilmente varias aplicaciones en contenedor sin preocuparse de qué servidor hospedará cada contenedor.

La decisión de si desea usar una máquina virtual o un contenedor depende de la flexibilidad que necesita. Si desea controlar completamente el entorno, puede elegir una máquina virtual. En caso contrario, quizás sean más útiles la portabilidad, las características de rendimiento y las funcionalidades de administración de los contenedores.

Las principales similitudes y diferencias máquinas virtuales y contenedores

Las principales similitudes y diferencias máquinas virtuales y contenedores

- Aislamiento: VM proporciona un aislamiento completo del sistema operativo host y de otras máquinas virtuales. Mientras que, un contenedor normalmente proporciona aislamiento ligero del host y otros contenedores, pero no proporciona un límite de seguridad fuerte como una máquina virtual.

- Sistema operativo: VM ejecuta un sistema operativo completo incluido el kernel, lo que requiere más recursos del sistema (CPU, memoria y almacenamiento). Mientras que, un contenedor ejecuta la parte del modo de usuario de un sistema operativo y se puede personalizar para que contenga solo los servicios necesarios para la aplicación, con menos recursos del sistema.

- Compatibilidad: VM ejecuta prácticamente cualquier sistema operativo dentro de la máquina virtual. Mientras que, un contenedor se ejecuta en la misma versión del sistema operativo que el host (el aislamiento de Hyper-V permite ejecutar versiones anteriores del mismo sistema operativo en un entorno de máquina virtual ligera).

- Almacenamiento: VM usa un disco duro virtual (VHD) para el almacenamiento local para una sola máquina virtual o un recurso compartido de archivos SMB para el almacenamiento compartido por varios servidores. Mientras que, un contenedor usa discos de Azure para el almacenamiento local para un solo nodo o Azure Files (recursos compartidos de SMB) para el almacenamiento compartido por varios nodos o servidores.

- Equilibrio de carga: el equilibrio de carga de VMs mueve máquinas virtuales en ejecución a otros servidores de un clúster de conmutación por error. Mientras que, los propios contenedores no se mueven; en su lugar, un orquestador puede iniciar o detener automáticamente contenedores en nodos de clúster para administrar los cambios de carga y disponibilidad.

- Tolerancia a errores: las VMs pueden conmutar por error a otro servidor de un clúster, reiniciando el sistema operativo de la VM en el nuevo servidor. En un contenedor si se produce un error en un nodo del clúster, el orquestador vuelve a crear rápidamente los contenedores que se ejecutan en él en otro nodo del clúster.

- Redes: VM usa adaptadores de red virtual. Un contenedor usa una vista aislada de un adaptador de red virtual, lo que proporciona un poco menos de virtualización: el firewall del host se comparte con los contenedores, a la vez que se usan menos recursos.

Uso de contenedores en las soluciones

Los contenedores se usan normalmente para crear soluciones mediante una arquitectura de microservicios. Esta arquitectura es donde se dividen las soluciones en partes más pequeñas e independientes. Por ejemplo, se puede dividir un sitio web en un contenedor que hospeda el front-end, otro que hospeda el back-end y un tercero para el almacenamiento. De esta forma, puede separar partes de la aplicación en secciones lógicas que se pueden mantener, escalar o actualizar independientemente.

Imagine que el back-end de su sitio web ha alcanzado el límite de su capacidad, pero el front-end y el almacenamiento no están sobrecargados. Con los contenedores puede escalar el back-end por separado para mejorar el rendimiento. Si algo requiere este cambio, también puede optar por cambiar el servicio de almacenamiento o modificar el front-end sin afectar a ninguno de los otros componentes.

Funciones

Ejecución de aplicaciones controladas por eventos mediante el modelo de programación de funciones. Comparte muchas características con contenedores en torno a la escala y la integración con eventos, pero está optimizado para funciones efímeras implementadas como código o contenedores. El modelo de programación de Azure Functions ofrece ventajas de productividad para los equipos que buscan desencadenar la ejecución de las funciones en los eventos y establecer enlaces con otros orígenes de datos. Al compilar funciones de estilo FaaS, Azure Functions es la opción ideal. El modelo de programación de Azure Functions está disponible como una imagen de contenedor base, lo que permite moverlo a otras plataformas de proceso basadas en contenedores, de tal forma que los equipos pueden reutilizar el código a medida que cambian los requisitos del entorno.

¿Cómo funcionan las funciones?

Serverless una arquitectura sin servidor que nos permite escribir código (C#, Java, Node.js, Python y similares), establecer algunos parámetros de configuración simples y luego cargar el «paquete» en un servidor basado en la nube que es propiedad y está administrado por un tercero. Como tal, la informática sin servidor también se conoce como Función como servicio (FaaS).

A pesar de su terminología, serverless no significa necesariamente que no haya servidores involucrados. En cambio, el término sin servidor describe la forma en que las organizaciones esencialmente subcontratan sus servidores en lugar de poseer y mantener los suyos propios.

Podemos ejecutar una función llamándola desde una aplicación que se ejecuta en un servicio.

Serverless a menudo se ha comparado con los contenedores, ya que ambas tecnologías brindan beneficios similares en términos de rápido desarrollo. Sin embargo, es importante tener en cuenta que tanto la informática sin servidor como la contenedorización en realidad no se anulan entre sí: pueden funcionar en conjunto.

Una aplicación basada en contenedores es mejor para aplicaciones complejas y a gran escala, mientras que una arquitectura sin servidor es más adecuada para tareas más pequeñas que se pueden ejecutar en segundo plano o a las que se puede acceder a través de servicios externos.

Si estamos ejecutando un programa basado en contenedores, podemos subcontratar ciertas funciones a una plataforma sin servidor para ayudarnos a liberar recursos en el programa principal.

azure.microsoft.com: Container Services, Virtual Machine Services y Serverless

learn.microsoft.com: Máquinas virtuales en Azure, Azure Container Instances, Azure Functions, Red de contenedores de Windows, Serverless apps: Architecture, patterns, and Azure implementation, Containers vs VM

Opciones de máquinas virtuales

Azure Virtual Machines

Azure Virtual Machines es la infraestructura como servicio (IaaS) de Azure que se usa para implementar máquinas virtuales persistentes con casi cualquier carga de trabajo de uso general o que hagan un uso intensivo del almacenamiento, la memoria, el proceso y los gráficos, y que se ofrecen en una gran variedad de tipos y tamaños para satisfacer tus necesidades y mantener el presupuesto bajo control.

Se trata de instancias de servicio de imagen que proporcionan recursos informáticos a petición y escalables a precios basados en el uso.

Permiten:

- Control total sobre el sistema operativo.

- Capacidad de ejecutar software personalizado.

- Usar configuraciones de hospedaje personalizados.

Una máquina virtual de Azure nos ofrece la flexibilidad de la virtualización sin necesidad de adquirir y mantener el hardware físico que ejecuta la máquina virtual. Pero si tendremos que configurar, actualizar y mantener el software que se ejecuta en la máquina virtual.

Incluso puede crear o usar una imagen ya creada para aprovisionar rápidamente máquinas virtuales. Al seleccionar una imagen de máquina virtual preconfigurada, podrá crear y aprovisionar una máquina virtual en cuestión de minutos. Una imagen es una plantilla que se usa para crear una máquina virtual y puede que ya incluya un sistema operativo y otro software, como herramientas de desarrollo o entornos de hospedaje web.

Se pueden ejecutar máquinas virtuales únicas para pruebas, desarrollo o tareas secundarias. También se pueden agrupar las máquinas virtuales para proporcionar alta disponibilidad, escalabilidad y redundancia. Azure también puede administrar la agrupación de máquinas virtuales con características como conjuntos de escalado y conjuntos de disponibilidad.

Traslado a la nube con máquinas virtuales (Lift-and-shift)

Las máquinas virtuales también son una opción excelente cuando se mueve de un servidor físico a la nube (también conocido como Lift-and-shift). Puede crear una imagen del servidor físico y hospedarla en una máquina virtual con pocos o ningún cambio. Al igual que un servidor local físico, debe mantener la máquina virtual: es responsable de mantener el sistema operativo y el software instalados.

learn.microsoft.com: Azure Virtual Machine

Virtual Machine Scale Sets (Conjuntos de escalado)

VM Scale Sets, permite crear y administrar miles de máquinas virtuales idénticas a gran escala.

Aumentando o disminuyendo el número de máquinas virtuales automáticamente en respuesta a la demanda o en función de una programación que se defina.

Administrar, configurar y actualizar de forma centralizada un gran número de máquinas virtuales y proporcionar mayor disponibilidad y seguridad para las aplicaciones, en cuestión de minutos.

Los VM Scale Sets también implementan automáticamente un equilibrador de carga para asegurarse de que los recursos se usan de forma eficaz.

Simplifica la administración y la gobernanza de las máquinas virtuales

Automatiza la creación y la implementación de las máquinas virtuales y emita automáticamente actualizaciones del sistema operativo para mejorar el cumplimiento normativo y la seguridad. Centraliza plantillas para lograr una implementación coherente de las aplicaciones. Permite centrarse en las aplicaciones y evita las tareas adicionales de configuración del almacenamiento o de administración de las redes.

Aumenta la resistencia de las aplicaciones

Aumenta el tiempo de actividad de la aplicación usando zonas de disponibilidad y conjuntos de disponibilidad para distribuir automáticamente las máquinas virtuales en un conjunto de escalado dentro de un mismo centro de datos o entre varios centros de datos. Los conjuntos de escalado ejecutan varias instancias de máquina virtual de la aplicación. Por tanto, si alguna de estas instancias tiene un problema, los clientes seguirán teniendo acceso a la aplicación con una interrupción mínima. VM Scale Sets ofrece un acuerdo de nivel de servicio que garantiza hasta un 99,99 % de tiempo de actividad de las máquinas virtuales.

learn.microsoft.com: Virtual Machine Scale Sets

Availability Set (Conjuntos de disponibilidad)

Los conjuntos de disponibilidad de máquinas virtuales son otra herramienta que nos ayudará a crear un entorno más resistente y de alta disponibilidad. Los conjuntos de disponibilidad están diseñados para garantizar que las máquinas virtuales escalen las actualizaciones y tengan una conectividad de red y potencia variadas, lo que evita que se pierdan todas las máquinas virtuales debido a un solo fallo de energía o de la red.

Los conjuntos de disponibilidad lo hacen mediante la agrupación de las máquinas virtuales de dos maneras: dominio de actualización y dominio de error.

- Dominio de actualización: agrupa las máquinas virtuales que se pueden reiniciar al mismo tiempo. Esto le permite aplicar actualizaciones mientras sabe que solo una agrupación de dominios de actualización estará sin conexión a la vez. Se actualizarán todas las máquinas de un dominio de actualización. A un grupo de actualizaciones que realiza el proceso de actualización se le asigna un tiempo de 30 minutos de recuperación antes de que se inicie el mantenimiento en el siguiente dominio de actualización.

- Dominio de error: agrupa las máquinas virtuales por fuente de alimentación común y conmutador de red. De forma predeterminada, un conjunto de disponibilidad dividirá las máquinas virtuales en un máximo de tres dominios de error. Esto ayuda a protegerse frente a un error de alimentación física o de la red al tener las máquinas virtuales en dominios de error diferentes (por tanto, conectadas a diferentes recursos de alimentación y red).

Lo mejor de todo es que la configuración de un conjunto de disponibilidad no supone ningún costo adicional. Solo paga por las instancias de máquina virtual que cree.

learn.microsoft.com: Availability Set

Comparación Availability Set y Scale Sets

Los conjuntos de escalado y los conjuntos de disponibilidad de Azure se usan para garantizar la disponibilidad y la escalabilidad de las aplicaciones y los servicios en Azure. Sin embargo, sirven para diferentes propósitos y se utilizan de diferentes maneras.

Los conjuntos de escalado de Azure son un grupo de máquinas virtuales idénticas que se implementan juntas y se pueden escalar automáticamente hacia arriba o hacia abajo según la demanda. Los conjuntos de escalado le permiten aumentar o disminuir automáticamente la cantidad de máquinas virtuales en un grupo para controlar los cambios en la carga, y también brindan funciones como el escalado automático y la aplicación automática de parches del sistema operativo. Los conjuntos de escalado están diseñados para funcionar con aplicaciones sin estado y, por lo general, se usan para escalar horizontalmente la cantidad de máquinas virtuales que ejecutan una aplicación o un servicio.

Los conjuntos de disponibilidad de Azure, por otro lado, se utilizan para garantizar que su aplicación o servicio permanezca disponible en caso de una falla de hardware o software. Los conjuntos de disponibilidad dividen sus máquinas virtuales en grupos, y cada grupo se coloca en un hardware físico diferente para minimizar el riesgo de que todas las máquinas virtuales se vean afectadas por una sola falla. Esta función es especialmente útil para las aplicaciones con estado, que dependen de datos y configuraciones que deben persistir durante los reinicios o las conmutaciones por error.

Por lo tanto, Scale Sets le permite escalar horizontalmente sus máquinas virtuales, agregando o eliminando máquinas de un grupo, mientras que los conjuntos de disponibilidad garantizan una alta disponibilidad al distribuir las máquinas virtuales en varios hardware y están diseñadas para evitar un único punto de falla.

Es importante tener en cuenta que, aunque puede usarlos de forma independiente, Azure Scale Sets y Availability Sets se pueden usar juntos para garantizar una alta disponibilidad y escalabilidad para su aplicación o servicio en Azure.

Azure Virtual Desktop (Virtualización de escritorio y de aplicaciones)

Azure Virtual Desktop es un servicio de virtualización de escritorios y aplicaciones que se ejecuta en la nube. Permite usar una versión hospedada en la nube de Windows desde cualquier ubicación.

Funciona en dispositivos y sistemas operativos que pueden usar aplicaciones para acceder a escritorios remotos y en la mayoría de exploradores modernos.

Aumento de la seguridad

Virtual Desktop aumenta la seguridad, proporciona administración centralizada de la seguridad de los escritorios de los usuarios con Azure Active Directory (Azure AD). Puede habilitar la autenticación multifactor para proteger los inicios de sesión de los usuarios. También puede proteger el acceso a los datos mediante la asignación a los usuarios de controles de acceso basados en roles (RBAC) detallados.

Con Virtual Desktop, los datos y las aplicaciones se separan del hardware local y el escritorio y las aplicaciones reales se ejecutan en la nube, lo que significa que se reduce el riesgo de dejar datos confidenciales en un dispositivo personal. Además, las sesiones de usuario están aisladas en entornos de una o varias sesiones.

Implementación de sesión múltiple de Windows 10 o Windows 11

Virtual Desktop permite usar la sesión múltiple de Windows 10 o Windows 11 Enterprise, el único sistema operativo basado en cliente de Windows que permite varios usuarios simultáneos en una sola máquina virtual.

learn.microsoft.com: Azure Virtual Desktop

Recursos necesarios para las máquinas virtuales

Al crear una máquina virtual, también tendremos que elegir los recursos asociados a esa máquina virtual:

- Tamaño (número de núcleos de procesador y cantidad de RAM)

- Discos de almacenamiento (unidades de disco duro, unidades de estado sólido, etc.)

- Redes (red virtual, dirección IP pública y configuración de puertos)

Opciones de alojamiento de aplicaciones

Azure App Service (Alojamiento en servicio de aplicación)

App Service es un servicio basado en HTTP para crear y hospedar aplicaciones web, trabajos en segundo plano, API de REST y back-ends para dispositivos móviles en el lenguaje de programación que elija, sin tener que administrar la infraestructura.

Ofrece escalado automático y alta disponibilidad.

App Service admite Windows y Linux.

Permite implementaciones automatizadas desde GitHub, Azure DevOps o cualquier repositorio Git para admitir un modelo de implementación continua.

Azure App Service le permite centrarse en la creación y el mantenimiento de la aplicación, y Azure se centra en mantener el entorno en funcionamiento.

- App Service incluye compatibilidad completa para hospedar aplicaciones web mediante ASP.NET, ASP.NET Core, Java, Ruby, Node.js, PHP o Python. Puede elegir Windows o Linux como sistema operativo del host.

- Al igual que al hospedar un sitio web, puede compilar API web basadas en REST mediante el lenguaje y el marco que prefiera. Se obtiene compatibilidad completa con Swagger y la posibilidad de empaquetar y publicar la API en Azure Marketplace. Las aplicaciones creadas se pueden consumir desde cualquier cliente basado en HTTP o HTTPS.

- Se puede usar la característica WebJobs para ejecutar un programa (.exe, Java, PHP, Python o Node.js) o un script (.cmd, .bat, PowerShell o Bash) en el mismo contexto que una aplicación web, aplicación de API o aplicación móvil. Los puede programar o ejecutar un desencadenador. Los trabajos web suelen usarse para ejecutar tareas en segundo plano como parte de la lógica de aplicación.

- Use la característica Mobile Apps de App Service a fin de compilar rápidamente un back-end para aplicaciones iOS y Android. Con unos pocos clics en el Portal de Azure, puede realizar lo siguiente:

- Almacenar los datos de aplicaciones móviles en una base de datos SQL basada en la nube.

- Autenticar a clientes con proveedores sociales comunes, como MSA, Google, Twitter y Facebook.

- Enviar notificaciones de inserción.

- Ejecutar lógica de back-end personalizada en C# o Node.js.

learn.microsoft.com: Azure App Service, Precios de App Service

WebJobs

Azure WebJobs es una característica de Azure App Service que le permite ejecutar tareas en segundo plano o tareas programadas en el mismo contexto que su aplicación web, aplicación móvil o aplicación de API. Los trabajos web se utilizan normalmente para tareas como el procesamiento de datos, el envío de correos electrónicos o la generación de miniaturas. Pueden ejecutarse de forma continua o programada, y pueden escribirse en una variedad de lenguajes, incluidos C#, JavaScript y Python.

WebJobs se puede escribir de varias formas, por ejemplo:

Scripts: script de un solo archivo, por ejemplo, .cmd, .bat, .ps1, .sh, .php, .py

Ejecutables: .exe, .dll

Archivo de script con una extensión específica y el intérprete adecuado instalado en App Service, por ejemplo, .js con Node.js, .py con Python, .php con PHP

Los trabajos web se hospedan en un servicio de aplicaciones de Azure y pueden ejecutarse de forma continua o programada. Pueden desencadenarse por eventos, como la adición de un nuevo archivo a Azure Storage, o pueden ejecutarse según una programación. También puede controlar y monitorear el estado de sus WebJobs usando Azure Portal o Azure PowerShell.

Los trabajos web son una herramienta útil para ejecutar tareas en segundo plano en Azure y se pueden usar para agregar funciones adicionales a sus aplicaciones web, aplicaciones móviles y aplicaciones de API. Se pueden usar para una amplia variedad de tareas, como procesar datos, enviar correos electrónicos y generar miniaturas, y el hecho de que se ejecuten en el mismo contexto que su aplicación significa que pueden compartir recursos, como configuraciones y almacenamiento de datos.

Azure WebJobs y Azure Functions: se usan para ejecutar tareas en segundo plano y trabajos programados en Azure, pero tienen algunas diferencias clave:

- Modelo de ejecución: las funciones de Azure están basadas en eventos, lo que significa que se desencadenan por un evento y se ejecutan en respuesta a ese evento. WebJobs, por otro lado, puede ser controlado por eventos o programado.

- Compatibilidad con idiomas: Azure Functions admite una amplia gama de idiomas, incluidos C#, F#, JavaScript, Python y Java, mientras que WebJobs admite un conjunto más limitado de idiomas, incluidos C#, Java, JavaScript, Python y PowerShell.

- Escalado: Azure Functions se escala automáticamente para manejar una mayor carga, mientras que WebJobs se puede escalar manualmente.

- Portabilidad: Azure Functions se puede implementar en varios entornos, como Azure, AWS Lambda y Google Cloud Functions. Los trabajos web, por otro lado, están diseñados específicamente para ejecutarse en el contexto de un servicio de aplicaciones de Azure, por lo que no son tan portátiles.

- Integraciones: las funciones de Azure ofrecen una amplia gama de activadores y enlaces integrados para la integración con servicios de Azure, como almacenamiento, bus de servicio y centros de eventos. WebJobs también admite activadores y enlaces, pero el número de opciones disponibles es menor que el de Azure Functions.

En general, Azure Functions y WebJobs son similares en el sentido de que ambos están diseñados para ejecutar tareas en segundo plano en la nube, pero Azure Functions es un servicio más flexible y eficaz, con una amplia gama de características, soporte de idiomas y es más adecuado para eventos. escenarios, mientras que WebJobs está más integrado con Azure App Service y tiene menos funciones, pero podría ser más adecuado para escenarios de aplicaciones web donde hay un App Service existente.

Azure Container Instances (Alojamiento en contenedores)

Container Instances ofrece la forma más rápida y sencilla de ejecutar un contenedor en Azure sin tener que administrar máquinas virtuales o adoptar servicios adicionales.

Permite desarrollar aplicaciones rápido sin tener que administrar máquinas virtuales ni aprender a usar nuevas herramientas. Tu aplicación, dentro de un contenedor, se ejecutará en la nube.

Container Instances es una oferta de plataforma como servicio (PaaS). Azure Container Instances te permite cargar los contenedores. A continuación, el servicio ejecutará los contenedores por ti.

Los contenedores están diseñados para permitirte responder a petición a los cambios. Con los contenedores puedes reiniciar rápidamente en caso de bloqueo o interrupción del hardware.

Uno de los motores de contenedor más populares es Docker, que es compatible con Azure.

learn.microsoft.com: Azure Container Instances

Azure Functions (Alojamiento en funciones)

Azure Functions es una opción de proceso sin servidor controlada por eventos que no necesita el mantenimiento de máquinas virtuales ni contenedores. Si compilamos una aplicación mediante máquinas virtuales o contenedores, esos recursos deben «ejecutarse» para que la aplicación funcione. Con Azure Functions, un evento activa la función, lo que reduce la necesidad de mantener los recursos aprovisionados cuando no hay ningún evento.

Como desarrollador de software, espera dedicar el tiempo a lo importante: compilar la aplicación.

No quiere pasarse el día ejecutando tareas lentas y tediosas como instalar un sistema operativo o descargar actualizaciones del sistema.

El objetivo de la informática sin servidor es ayudarnos en esto al encargarse de esas agotadoras tareas de administración del servidor, para que podamos centrarnos en entregar la aplicación a nuestros clientes.

«Informática sin servidor» puede resultar un nombre un poco engañoso, porque en realidad sí se usan servidores. Pero realmente significa que no somos nosotros quienes nos hacemos cargo de la responsabilidad de administrar los servidores. En otras palabras, es una abstracción de los servidores para que podamos despreocuparnos de la infraestructura y centrarnos en las tareas de desarrollador.

Usar un enfoque sin servidor tiene tres grandes ventajas:

- No hay administración de infraestructura. Y, como empresa, no tiene que centrarse en tareas administrativas como instalar un sistema operativo. En lugar de eso, simplemente implementa el código y este se ejecuta de manera automática con alta disponibilidad.

- La escalabilidad. A medida que crece la popularidad de la aplicación, esta seguirá funcionando en cualquier carga de trabajo. Los equipos sin servidor pueden escalar de nada a decenas de miles de solicitudes sin ninguna configuración.

- Solo paga lo que usa. La informática sin servidor es controlada por eventos y los recursos solo se asignan desde una acción directa. Solo se le cobra el tiempo que tarda en ejecutar el código en lugar de pagar los recursos si no se usan.

El tiempo es oro en el mundo empresarial, por lo que quiere centrar su propio tiempo en cosas importantes. Con Azure para admitir la informática sin servidor a través de productos como Azure Functions, su trabajo principal será solo cargar el código y obtendrá automáticamente las ventajas de la escalabilidad y la administración de la infraestructura más un modelo de pago que solo le cobrará por lo que use.

Las funciones pueden ser sin estado o con estado. Cuando son sin estado (valor predeterminado), se comportan como si se reiniciaran cada vez que responden a un evento. Cuando son con estado (denominado Durable Functions), se pasa un contexto a través de la función para realizar el seguimiento antes de la actividad.

Las funciones son un componente clave de la informática sin servidor. También son una plataforma de proceso general para ejecutar cualquier tipo de código. Si cambian las necesidades de la aplicación del desarrollador, se puede implementar el proyecto en un entorno que no sea sin servidor. Esta flexibilidad permite administrar el escalado, ejecutar en redes virtuales e incluso aislar por completo las funciones.

¿Cuándo usar Azure Functions?

Azure Functions permite implementar la lógica del sistema en bloques de código fácilmente disponibles. Estos bloques de código se denominan «funciones». Se pueden ejecutar distintas funciones cada vez que necesite responder a eventos críticos.

Azure Functions es una solución sin servidor que te permite escribir menos código, mantener menos infraestructura y ahorrar costos. En lugar de preocuparse por implementar y mantener servidores, la infraestructura en la nube proporciona todos los recursos actualizados necesarios para mantener las aplicaciones en ejecución.

El uso de Azure Functions es idóneo si solo nos interesa el código que ejecuta el servicio y no la infraestructura o la plataforma subyacente. Las funciones se usan normalmente cuando se debe realizar un trabajo en respuesta a un evento (a menudo a través de una solicitud REST), un temporizador o un mensaje de otro servicio de Azure, y cuando ese trabajo puede completarse rápidamente, en segundos o en menos tiempo.

Functions se escala automáticamente según la demanda, por lo que es una opción correcta cuando la demanda es variable.

Azure Functions ejecuta el código cuando se desencadena y desasigna recursos automáticamente cuando la función finaliza. En este modelo, solo se le cobrará por el tiempo de CPU usado mientras se ejecuta la función.

learn.microsoft.com: Azure Functions

Redes virtuales de Azure (Virtual Networking)

Las redes virtuales y las subredes virtuales de Azure permiten a los recursos de Azure, como las máquinas virtuales, las aplicaciones web y las bases de datos, comunicarse entre sí, con los usuarios de Internet y con los equipos cliente en el entorno local.

Las redes virtuales de Azure proporcionan las siguientes funcionalidades de red:

- Aislamiento y segmentación: la red virtual de Azure permite crear varias redes virtuales aisladas. Al configurar una red virtual, se define un espacio de direcciones IP privadas con intervalos de direcciones IP públicas o privadas. El intervalo IP solo existe dentro de la red virtual y no es enrutable en Internet. Después, podemos dividir ese espacio de direcciones IP en subredes y asignar parte del espacio de direcciones definido a cada subred con nombre. Para la resolución de nombres, podemos usar el servicio de resolución de nombres integrado en Azure. También podemos configurar la red virtual para que use un servidor DNS interno o externo.

- Comunicación con Internet: podemos permitir conexiones entrantes desde Internet mediante la asignación de una dirección IP pública a un recurso de Azure o la colocación del recurso detrás de un equilibrador de carga público.

- Comunicación entre recursos de Azure: podemos hacerlo de dos maneras:

- Las redes virtuales no solo pueden conectar máquinas virtuales, sino también otros recursos de Azure, como App Service Environment para Power Apps, Azure Kubernetes Service y conjuntos de escalado de máquinas virtuales de Azure.

- Los puntos de conexión de servicio se pueden conectar a otros tipos de recursos de Azure, como cuentas de almacenamiento y bases de datos de Azure SQL. Este enfoque permite vincular varios recursos de Azure con las redes virtuales para mejorar la seguridad y proporcionar un enrutamiento óptimo entre los recursos.

- Comunicación con los recursos locales: Las redes virtuales de Azure permiten vincular entre sí los recursos del entorno local y dentro de la suscripción de Azure. Existen tres mecanismos para lograr esta conectividad:

- Las conexiones de red privada virtual de punto a sitio se establecen desde un equipo ajeno a la organización a la red corporativa. En este caso, el equipo cliente inicia una conexión VPN cifrada para conectarse a la red virtual de Azure.

- Las redes virtuales privadas de sitio a sitio vinculan el dispositivo o puerta de enlace de VPN local con la puerta de enlace de VPN de Azure en una red virtual. De hecho, puede parecer que los dispositivos de Azure están en la red local. La conexión se cifra y funciona a través de Internet.

- Azure ExpressRoute proporciona una conectividad privada dedicada a Azure que no se desplaza por Internet. ExpressRoute es útil para los entornos donde se necesita más ancho de banda e incluso mayores niveles de seguridad.

- Enrutamiento del tráfico de red: de forma predeterminada, Azure enruta el tráfico entre las subredes de todas las redes virtuales conectadas, las redes locales e Internet. También puede controlar el enrutamiento e invalidar esa configuración del siguiente modo:

- Las tablas de rutas permiten definir reglas sobre cómo se debe dirigir el tráfico. Puede crear tablas de rutas personalizadas que controlen cómo se enrutan los paquetes entre las subredes.

- El Protocolo de puerta de enlace de borde (BGP) funciona con puertas de enlace de VPN de Azure, Azure Route Server o Azure ExpressRoute para propagar las rutas BGP locales a las redes virtuales de Azure.

- Filtrado del tráfico de red: las redes virtuales de Azure permiten filtrar el tráfico entre las subredes mediante los métodos siguientes:

- Los grupos de seguridad de red son recursos de Azure que pueden contener varias reglas de seguridad de entrada y salida. Estas reglas se pueden definir para permitir o bloquear el tráfico en función de factores como el protocolo, el puerto y las direcciones IP de destino y origen.

- Las aplicaciones virtuales de red son máquinas virtuales especializadas que se pueden comparar con un dispositivo de red protegido. Una aplicación virtual de red ejerce una función de red determinada, como ejecutar un firewall o realizar la optimización de la red de área extensa (WAN).

- Conexión de redes virtuales: podemos vincular redes virtuales entre sí mediante el emparejamiento (Peering) de red virtual. El tráfico de red entre redes emparejadas es privado y se desplaza por la red troncal de Microsoft, y nunca entra en la red pública de Internet. Estas redes virtuales pueden estar en regiones distintas, lo que permite crear una red global interconectada con Azure.

Las redes virtuales de Azure admiten puntos de conexión públicos y privados para permitir la comunicación entre recursos externos o internos con otros recursos internos.

- Los puntos de conexión públicos tienen una dirección IP pública y son accesibles desde cualquier parte del mundo.

- Los puntos de conexión privados existen dentro de una red virtual y tienen una dirección IP privada en el espacio de direcciones de esa red virtual.

learn.microsoft.com: Virtual Networking

Azure Virtual Network

Azure Virtual Network (VNet) es el bloque de creación fundamental de una red privada en Azure. VNet permite muchos tipos de recursos de Azure, como Azure Virtual Machines (máquinas virtuales), para comunicarse de forma segura entre usuarios, con Internet y con las redes locales. VNet es similar a una red tradicional que funcionaría en su propio centro de datos, pero aporta las ventajas adicionales de la infraestructura de Azure, como la escala, la disponibilidad y el aislamiento.

learn.microsoft.com: Azure Virtual Network

Azure virtual subnets

Una subred es un intervalo de direcciones IP en la red virtual. Una red virtual se puede dividir en varias subredes para facilitar su organización o por motivos de seguridad. Cada una de las NIC de una máquina virtual está conectada a una subred de una red virtual. Las NIC conectadas a subredes (iguales o distintas) dentro de una red virtual pueden comunicarse entre sí sin ninguna configuración adicional.

Peering

Virtual Network Peering permite conectar sin problemas dos o más redes virtuales en Azure. A efectos de conectividad las redes virtuales aparecen como una sola. El tráfico entre las máquinas virtuales de la red virtual emparejada usa la infraestructura de la red troncal de Microsoft. Al igual que el tráfico entre las máquinas virtuales de la misma red, el tráfico solo se enruta a través de la red privada de Microsoft.

La directiva admite los siguientes tipos de emparejamiento:

- Emparejamiento de red virtual: conexión de redes virtuales que se encuentren en la misma región de Azure.

- Emparejamiento global de redes virtuales: conexión de redes virtuales en distintas regiones de Azure.

learn.microsoft.com: virtual-network-peering

Azure DNS

Azure DNS es un servicio de hospedaje para dominios DNS que ofrece resolución de nombres mediante la infraestructura de Microsoft Azure. Al hospedar dominios en Azure, puede administrar los registros de DNS con las mismas credenciales, API, herramientas y facturación que con los demás servicios de Azure.

Ventajas de Azure DNS

Azure DNS saca provecho del ámbito y la escala de Microsoft Azure para proporcionar numerosas ventajas, incluidas las siguientes:

- Confiabilidad y rendimiento: Los dominios DNS de Azure DNS se hospedan en la red global de servidores de nombres DNS de Azure, y proporcionan resistencia y alta disponibilidad. Azure DNS usa redes de difusión por proximidad para que el servidor DNS más próximo disponible responda a cada consulta de DNS para proporcionar un mejor rendimiento y una mayor disponibilidad para el dominio.

- Seguridad

- Facilidad de uso

- Redes virtuales personalizables

- Registros de alias

No se puede usar Azure DNS para comprar un nombre de dominio. Por una tarifa anual, puede comprar un nombre de dominio mediante dominios de App Service o un registrador de nombres de dominio de terceros. Después de comprarlos, los dominios se pueden hospedar en Azure DNS para la administración de registros.

learn.microsoft.com: azure-dns

Azure ExpressRoute

ExpressRoute le permite ampliar las redes locales a la nube de Microsoft mediante una conexión privada con la ayuda de un proveedor de conectividad. Esta conexión se denomina circuito ExpressRoute. Con ExpressRoute, puede establecer conexiones con servicios en la nube de Microsoft, como Microsoft Azure y Microsoft 365. Esto le permite conectar oficinas, centros de datos u otras instalaciones a la nube de Microsoft. Cada ubicación tendría su propio circuito ExpressRoute.

La conectividad puede ser desde una red de conectividad universal (IP VPN), una red Ethernet de punto a punto o una conexión cruzada virtual a través de un proveedor de conectividad en una instalación de ubicación compartida. Las conexiones de ExpressRoute no pasan por la red pública de Internet. Esto permite a las conexiones de ExpressRoute ofrecer más confiabilidad, más velocidad, latencia coherentes y mayor seguridad que las conexiones normales a través de Internet.

Con ExpressRoute los datos no viajan a través de la red pública de Internet y, por tanto, no se exponen a los posibles riesgos asociados a las comunicaciones de Internet. ExpressRoute es una conexión privada de la infraestructura local a la infraestructura de Azure. Incluso si tiene una conexión ExpressRoute, las consultas de DNS, la comprobación de la lista de revocación de certificados y las solicitudes de Azure Content Delivery Network se siguen enviando a través de la red pública de Internet.

Características y ventajas de ExpressRoute

El uso de ExpressRoute como servicio de conexión entre Azure y las redes locales tiene varias ventajas.

- Conectividad con los servicios en la nube de Microsoft: ExpressRoute permite el acceso directo a los siguientes servicios en todas las regiones:

- Microsoft Office 365

- Microsoft Dynamics 365

- Servicios de proceso de Azure, como Azure Virtual Machines

- Servicios en la nube de Azure, como Azure Cosmos DB y Azure Storage

- Conectividad global: Puede permitir que Global Reach de ExpressRoute intercambie datos entre los sitios locales si conecta los diferentes circuitos ExpressRoute. Por ejemplo, supongamos que tiene una oficina en Asia y un centro de datos en Europa, ambos con circuitos ExpressRoute que los conectan a la red de Microsoft. Puede usar Global Reach de ExpressRoute para conectar esas dos instalaciones, lo que les permite comunicarse sin transferir datos a través de la red pública de Internet.

- Enrutamiento dinámico: ExpressRoute usa el BGP. BGP se usa para intercambiar rutas entre las redes locales y los recursos que se ejecutan en Azure. Este protocolo permite el enrutamiento dinámico entre la red local y los servicios que se ejecutan en la nube de Microsoft.

- Redundancia integrada: Cada proveedor de conectividad usa dispositivos redundantes para garantizar que las conexiones establecidas con Microsoft tengan alta disponibilidad. Puede configurar varios circuitos para complementar esta característica.

Modelos de conectividad de ExpressRoute

ExpressRoute admite cuatro modelos que puede usar para conectar la red local con la nube de Microsoft:

- Ubicación compartida en un intercambio en la nube (CloudExchange): la ubicación conjunta hace referencia al centro de datos, la oficina u otras instalaciones que se encuentran físicamente en un intercambio en la nube, como un ISP. Si la instalación tiene la ubicación compartida en un intercambio en la nube, puede solicitar una conexión cruzada virtual a la nube de Microsoft.

- Conexión Ethernet de punto a punto: la conexión Ethernet de punto a punto hace referencia al uso de una conexión punto a punto para conectar la instalación a la nube de Microsoft.

- Conexión universal: puede integrar la red de área extensa (WAN) con Azure si proporciona conexiones a las oficinas y los centros de datos. Azure se integra con la conexión WAN para proporcionarle una conexión, como la que tendría entre el centro de datos y las sucursales.

- Directamente desde sitios de ExpressRoute: puede conectarse directamente a la red global de Microsoft en una ubicación de emparejamiento distribuida estratégicamente por todo el mundo. ExpressRoute Direct proporciona conectividad dual de 100 Gbps o 10 Gbps, que es compatible con la conectividad activa/activa a escala.

learn.microsoft.com: azure-expressroute

Comparación Peering y ExpressRoute

Azure Peering y Azure ExpressRoute se usan para crear conexiones privadas entre Azure y el entorno local u otras nubes, pero tienen diferentes propósitos y tienen algunas diferencias clave:

Azure Peering es un servicio que le permite crear conexiones privadas entre regiones de Azure. Utiliza la red global de Microsoft para crear una ruta directa entre dos regiones de Azure, lo que permite que el tráfico pase por alto la Internet pública y proporciona un rendimiento y una seguridad mejorados. Azure Peering se usa para optimizar el rendimiento de las cargas de trabajo que necesitan comunicarse entre regiones.

Azure ExpressRoute es un servicio que le permite crear conexiones privadas entre Azure y los centros de datos locales u otros proveedores de la nube. Utiliza conexiones privadas dedicadas, como MPLS, para crear una ruta directa entre sus recursos locales y Azure, evitando la Internet pública. ExpressRoute proporciona rendimiento, seguridad y confiabilidad mejorados, y generalmente se usa para escenarios como implementaciones de nube híbrida y recuperación ante desastres.

Enrutamiento: Azure Peering usa el protocolo de enrutamiento BGP para intercambiar rutas entre regiones de Azure, ExpressRoute usa BGP o enrutamiento estático, según el proveedor.

Proveedor: Azure Peering es un servicio proporcionado por Azure, ExpressRoute es proporcionado por proveedores externos, como Equinix, Colt y otros.

Latencia: Azure Peering proporciona comunicación de baja latencia entre regiones, ExpressRoute puede proporcionar una latencia aún más baja, pero depende de la distancia entre la ubicación local y la ubicación de ExpressRoute más cercana.

En resumen, Azure Peering se usa principalmente para mejorar la comunicación entre las regiones de Azure, mientras que ExpressRoute se usa para conectar Azure con la infraestructura local u otras nubes. ExpressRoute brinda un servicio más potente y flexible, pero con un costo mayor, mientras que Azure Peering es una solución rentable para la optimización de la comunicación entre regiones.

Redes virtuales privadas de Azure (VPN)

Una red privada virtual (VPN) usa un túnel cifrado en otra red. Normalmente, las VPN se implementan para conectar entre sí dos o más redes privadas de confianza a través de una red que no es de confianza (normalmente, la red pública de Internet). El tráfico se cifra mientras viaja por la red que no es de confianza para evitar ataques de interceptación o de otro tipo. Las VPN pueden permitir que las redes compartan información confidencial de forma segura.

Azure VPN Gateway

Es un tipo de puerta de enlace de red virtual. Las instancias de Azure VPN Gateway se implementan en una subred dedicada de la red virtual en la que todas las transferencias de datos se cifran en un túnel privado mientras atraviesan Internet.

Solo se puede implementar una única instancia de puerta de enlace de VPN en cada red virtual. Sin embargo, se puede usar una puerta de enlace para conectarse a varias ubicaciones, que incluye otras redes virtuales o centros de datos locales.

Se permite la siguiente conectividad:

- Conectar los centros de datos locales a redes virtuales a través de una conexión de sitio a sitio.

- Conectar los dispositivos individuales a redes virtuales a través de una conexión de punto a sitio.

- Conectar las redes virtuales a otras redes virtuales a través de una conexión entre redes.

Tipos de VPN

Al crear una instancia de VPN Gateway, debemos especificar el tipo de red privada virtual, es decir, basada en directivas o basada en rutas. La principal diferencia entre estos dos tipos de VPN es cómo se especifica el tráfico que se va a cifrar. En Azure, ambos tipos de puertas de enlace de VPN usan una clave previamente compartida como único método de autenticación.

¿Qué es una puerta de enlace basada en directivas (de enrutamiento estático)?

Las instancias de VPN Gateway basadas en directivas especifican de forma estática la dirección IP de los paquetes que se deben cifrar a través de cada túnel. Este tipo de dispositivo evalúa cada paquete de datos en función de los conjuntos de direcciones IP para elegir el túnel a través del cual se va a enviar el paquete.

¿Qué es una puerta de enlace basada en rutas (de enrutamiento dinámico)?

En las puertas de enlace basadas en rutas, los túneles IPSec se modelan como una interfaz de red o una interfaz de túnel virtual. El enrutamiento IP (ya sean rutas estáticas o protocolos de enrutamiento dinámico) decide cuál de estas interfaces de túnel se va a usar al enviar cada paquete. Las redes privadas virtuales basadas en rutas son el método preferido para conectar dispositivos locales. Son más resistentes a los cambios de la topología, como la creación de subredes.

Usar una instancia de VPN Gateway basada en los rutas en siguientes tipos de conectividad:

- Conexiones entre redes virtuales

- Conexiones de punto a sitio

- Conexiones de varios sitios

- Coexistencia con una puerta de enlace de Azure ExpressRoute

learn.microsoft.com: vpn-gateway

Escenarios de alta disponibilidad

Configuración de alta disponibilidad para la conectividad con instancias de Azure VPN Gateway:

- Configuración de activo/en espera, de forma predeterminada, las instancias de VPN Gateway se implementan como dos instancias en una configuración de activo-en espera. Cuando el mantenimiento planeado o la interrupción imprevista afectan a la instancia activa, la instancia en espera asume de forma automática la responsabilidad de las conexiones sin ninguna intervención del usuario. Durante esta conmutación por error, las conexiones se interrumpen, pero por lo general se restauran en cuestión de segundos si se trata del mantenimiento planeado y en un plazo de 90 segundos en el caso de las interrupciones imprevistas.

- Configuración de activo/activo, al incorporar compatibilidad con el protocolo de enrutamiento de BGP, también puede implementar puertas de enlace VPN en una configuración del tipo activo/activo. En esta configuración, se asigna una IP pública única a cada instancia. Después, se crean túneles independientes desde el dispositivo local a cada dirección IP. Se puede ampliar la alta disponibilidad mediante la implementación de un dispositivo VPN local adicional.

- Conmutación por error de ExpressRoute, otra opción de alta disponibilidad consiste en configurar una instancia de VPN Gateway como una ruta segura de conmutación por error para las conexiones ExpressRoute. Los circuitos ExpressRoute tienen resistencia integrada. Sin embargo, no son inmunes a los problemas físicos que afectan a los cables que entregan conectividad ni a las interrupciones que afectan a la ubicación completa de ExpressRoute. En escenarios de alta disponibilidad, en los que existe un riesgo asociado a una interrupción de un circuito ExpressRoute, también puede aprovisionar una instancia de VPN Gateway que usa Internet como un método alternativo de conectividad. De este modo, puede garantizar que siempre haya una conexión a las redes virtuales.

- Puertas de enlace con redundancia de zona, en las regiones que admiten zonas de disponibilidad, se pueden implementar puertas de enlace VPN y ExpressRoute en una configuración con redundancia de zona. Esta configuración aporta una mayor disponibilidad, escalabilidad y resistencia a las puertas de enlace de red virtual. Implementar puertas de enlace en Azure Availability Zones separa de forma física y lógica las puertas de enlace dentro de una región, al mismo tiempo que protege la conectividad de red local en Azure de errores de nivel de zona. Estas puertas de enlace requieren diferentes SKU de puerta de enlace y usan direcciones IP públicas estándar en lugar de direcciones IP públicas básicas.

learn.microsoft.com: vpn-gateway-highlyavailable

Punto de conexiones públicos y privados

En Azure, una dirección IP pública es una dirección IP a la que se puede acceder a través de Internet, mientras que una dirección IP privada es una dirección IP a la que solo se puede acceder dentro de una red específica o red virtual.

Se asigna una dirección IP pública a un recurso, como una máquina virtual (VM), que está conectada a Internet. Las direcciones IP públicas se utilizan para proporcionar acceso a Internet a recursos, como servidores web, y también se utilizan para permitir conexiones entrantes a recursos desde Internet.

Una dirección IP privada, por otro lado, se asigna a un recurso que está conectado a una red privada, como una red virtual de Azure. Las direcciones IP privadas se utilizan para proporcionar comunicación entre recursos dentro de una red y no se puede acceder a ellas desde Internet.

Azure le permite asignar direcciones IP públicas a recursos a través de direcciones IP públicas de Azure y también puede asignar direcciones IP privadas a recursos a través de direcciones IP privadas de Azure,

Las direcciones IP públicas pueden ser estáticas o dinámicas. Las direcciones IP públicas estáticas conservan la misma dirección IP hasta que la libere explícitamente, mientras que Azure asigna las direcciones IP públicas dinámicas y pueden cambiar periódicamente.